2021년 시작과 함께 기업들이 사업을 본격적으로 개시한 가운데 사업 관련 내용으로 위장한 악성 이메일이 잇따라 발견되어 주의가 요구된다. 발견된 공격들은 ‘견적 의뢰’, ‘발주서’ 등 업무 관련 내용으로 위장한 메일에 악성파일 첨부하는 방식이며, 첨부파일 실행 시 계정정보를 요구하는 피싱 사이트로 연결되거나 정보를 탈취하는 악성코드에 감염된다.

ASEC은 올해 1~2월 동안 ‘견적 의뢰’, ‘발주서’ 등으로 위장한 이메일로 사용자의 정보 탈취를 시도하는 사례를 다수 발견했다. 이메일 본문에는 비교적 자연스러운 우리말로 ‘첨부파일을 확인해달라’는 내용을 적어 사용자의 첨부파일 실행을 유도했다. 또, 공격자는 의심을 피하기 위해 본문에 특정 직원을 사칭해 메일 서명을 작성하기도 했다. 아래는 발견된 공격 사례 2건의 내용을 정리한 것이다.

1. 견적 의뢰 위장 악성메일

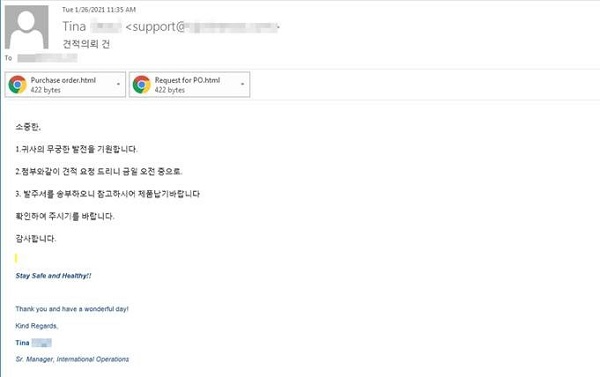

먼저 올 1월, ‘견적의뢰 건’이라는 제목의 악성 이메일이 발견됐다. 본문에는 ‘발주서를 송부하오니 참고하시어 제품납기바랍니다’라는 내용이 담겨 있었다. 공격자는 해당 메일에 ‘Purchase order.html’ 및 ‘Request for PO.html’ 2개의 악성 HTML 파일을 첨부했다.

[그림 1] ‘견적의뢰’ 위장 악성메일

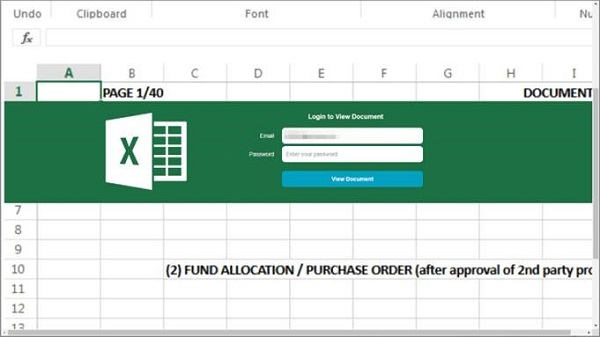

사용자가 HTML 첨부파일을 실행하면 엑셀 파일 화면과 유사하게 제작된 피싱 사이트로 연결된다. 사용자가 엑셀 파일처럼 보이는 화면에 속아 자신의 이메일 주소 및 비밀번호를 입력하면 해당 정보가 공격자에게 즉시 전송된다.

[그림 2] 엑셀 파일 위장 피싱 사이트

2. 발주서/견적서 위장 악성메일

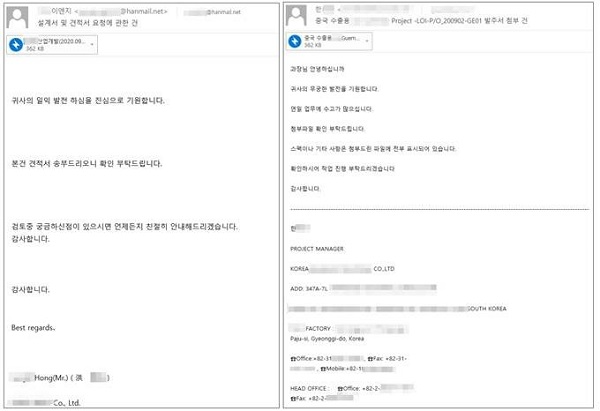

올 2월에는 ‘설계서 및 견적서 요청에 관한 건’, ‘중국 수출용 발주서 첨부 건’ 등을 제목으로 한 악성 이메일이 연달아 발견됐다. 두 메일 모두 매우 자연스러운 우리말과 자세한 메일 명함으로 사용자의 의심을 피했다.

[그림 3] ‘설계서 및 견적서’와 ‘수출용 발주서’ 내용 위장 악성 이메일

사용자가 첨부파일을 다운로드 받아 압축 해제 후 실행파일(.exe)을 실행하면 악성코드에 감염된다. 감염 이후에는 사용자의 키로그 정보, 웹 브라우저 내 저장된 사용자 계정 정보 등이 탈취될 수 있다.

현재 안랩 V3는 해당 악성코드 및 피싱 사이트를 모두 차단하고 있다.

이와 같은 악성코드로 인한 피해를 줄이기 위해서는 ▲출처가 불분명한 메일의 발신자 확인 및 첨부파일/URL 실행 자제 ▲OS, 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 오피스 SW와 같은 프로그램에 최신 보안 패치 적용 ▲백신 최신버전 유지 및 실시간 감시 기능 실행 등 보안 수칙을 준수해야 한다.

안랩 분석팀 양하영 팀장은 “관련 업무를 담당하는 직원은 비슷한 내용의 메일을 자주 받기 때문에 조금만 부주의해도 악성코드에 감염될 수 있다”며 “이렇게 유출된 계정정보 같은 사용자 정보는 타깃형 공격 등 2차 공격에 사용될 수도 있기 때문에, 메일의 발신자와 첨부파일을 꼼꼼히 살펴보고 출처를 알 수 없는 이메일 속 첨부파일이나 URL은 실행하지 말아야 한다”고 말했다.

출처 : ASEC 분석팀