안랩 시큐리티대응센터(ASEC)가 최근 개인정보 탈취를 목적으로 하는

악성코드를 확인했다.

악성코드의 목적, 동작 방식과 더불어 눈길을 끄는 점은 이 악성코드가 지난 2018년에 유포됐던 ‘류크(Ryuk)

랜섬웨어'와 공통된 특징을 갖고 있다는 점이다.

류크 랜섬웨어는 특정 국가를 노린 랜섬웨어로 알려져 있다.

개인정보와 관련된 키워드, 문자열

검색 후 외부 전송해

이번에 확인된 정보 탈취형 악성코드는 감염된 PC에서 특정한 파일

확장자(포맷), 파일 크기,

파일명 등의 조건에 부합하는 파일을 찾아 특정 키워드가 존재하는지 확인 후 FTP를 통해

공격자 서버로 전송한다.

이 악성코드가 찾는 파일은 txt , xls , xlsx , doc , docx, pdf, jpg,

zip , rar 등의 확장자를 가진 문서 파일이나 이미지 파일, 압축 파일 등이다.

또한 해당 파일 내부에 personal, report, confident,

mail 등의 키워드와 함께 dd-mm-yyyy와 같이 날짜 형식의 특정한 문자열이 있는지

확인한다.

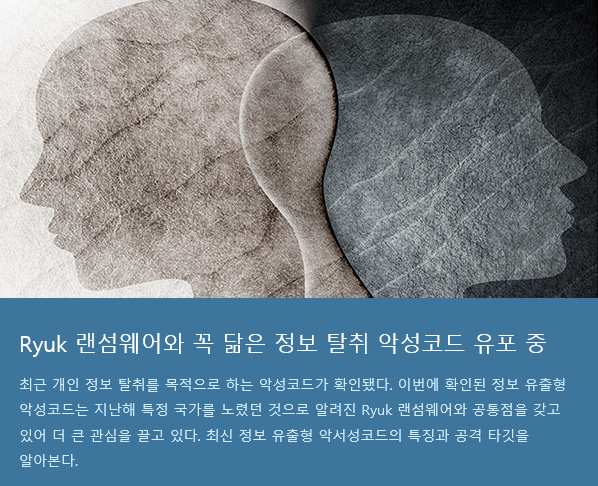

날짜 형식 외에도 000-00-0000 형식의 숫자 문자열을 검사하는데, 이는 미국의 사회보장번호(Social Security No., 일종의

주민등록번호)의 형태와 일치한다.

[그림 1] 문자열 형식 검색 코드(왼쪽)와 미국 사회보장번호 예시(오른쪽,

Wikipedia.org)

Ryuk 랜섬웨어와 동일한 특징 나타나

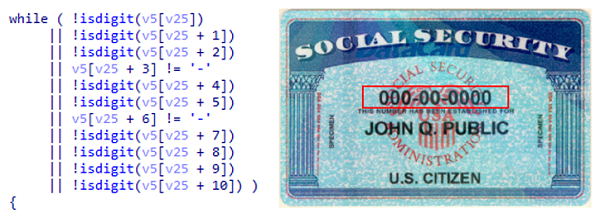

이번에 확인된 악성코드는 개인정보 탈취를 목적으로 하고 있음에도 불구하고 지난해 발견된 류크(Ryuk) 랜섬웨어와 몇 가지 동일한 특징을 갖고 있는 것으로 확인됐다.

즉, 류크 랜섬웨어와 동일한 문자열을 사용하고 있으며, 내부

코드의 흐름도 유사하다.

좀 더 상세히 살펴보면, 2018년

8월에 발견된 류크 랜섬웨어는 감염 후 파일 및 폴더를 암호화할 때 ‘안랩(AhnLab)’ 이름으로 된 폴더를 찾아 암호화 대상에서 제외하는 코드를 갖고 있었다.

이번에 확인된 정보 유출형 악성코드도 [그림 2]와

같이 문자열을 이용해 유출 대상인 파일을 찾는 과정에서 안랩(AhnLab) 제품과 관련된 폴더의 존재

여부를 확인하고, 해당 폴더의 파일은 유출 대상에서 제외한다.

[그림 2]

AhnLab 폴더를 확인하는 문자열 코드

류크 랜섬웨어의 연관성이 강하게 의심되는 또 다른 근거는 이번에 확인된 악성코드가 유출 대상에서 제외하는 파일

중에 ‘RyukReadMe.txt’가 포함되어 있다는 점이다.

해당 파일명은 류크(Ryuk) 랜섬웨어가 감염 시스템에 생성하는 랜섬노트의 파일명과 동일하다.

특정 국가 노렸나?...변종도 대비해야

이 악성코드의 초기 버전으로 추정되는 악성코드에서는 감염 시스템의 언어 환경을 확인해 [표 1]과 같은 특정 국가의 경우 감염 대상에서 제외했다.

하지만, 현재는 언어 환경을 확인하는 부분이 제외되었으며,

이에 따라 모든 언어 환경을 유출 대상으로 삼고 있음을 알 수 있다.

|

Korea,

Russia, ukraina, Belarusian, Hong Kong SAR, Czech, Romanian, Albanian,

Georgian,

Rhaeto-Romanic

|

[표 1] 감염 제외 언어 목록

그러나 여전히 특정 국가를 노린 악성코드로 추정되는 특징이 확인된다. 대표적으로

유출 대상을 찾는 키워드에 '개인정보(personal)'나 '잔고(balance)' 등을 의미하는 단어가 영어로 되어있는 점, 또 James, Emma, William 등의 이름이 포함된 점으로

미루어 영어권 국가를 타깃으로 한 악성코드임을 추정할 수 있다.

앞서 언급한 것처럼 미국의 사회보장번호

형식과 동일한 형태의 숫자를 찾는 점과 NSA, FBI 등 미국 수사기관의 이름도 검사 문자열에 포함되어

있다는 점도 특정 국가를 노린 악성코드임을 추측하게 한다. 이처럼 영어권 사용자를 주요 타깃으로 삼고 있다고 해서 안심하기는 이르다.

언제든

국내 사용자를 노리는 변종이 제작, 유포될 수 있기 때문이다. 이번에

발견된 버전에서 안랩(AhnLab) 제품과 관련된 폴더를 찾는다는 것은 공격자가 국내 사용자의 PC 환경에 대해 상당히 파악하고 있다는 방증이다.

안랩 V3 제품군에서는 해당 악성코드를 다음과 같은 진단명으로 탐지하고

있으며, 해당 악성코드가 파일 유출을 위해 접속하는 C&C 서버는 ASD(AhnLab Smart Defense)를 통해 차단하고 있다.

<V3 제품군 진단명>

- Trojan/Win32.Ryukstealer

류크 랜섬웨어와 유사한 정보 유출형 악성코드에 관한 보다 자세한 정보는

ASEC 블로그에서 확인할 수 있다.

► ASEC 블로그 바로가기